ファイヤーウォールを使う

ファイヤーウォールの必要性

最近私もADSLを導入したため、インターネットに接続している時間が長くなってきている。

今までは通常の電話回線を利用したモデムでの接続だったので、セキュリティに関してもそれほど気にはしていなかった。

しかし、最近になって特定のサーバーにアクセスを集中させてサーバーをダウンさせる攻撃が増えてきている。

これは、インターネットに接続しているセキュリティの甘そうな不特定多数のコンピューターになんらかの手段でプログラムを送りこみ、指定時間が来たら一気に狙ったサーバーにアクセスを開始させるという手段を取っているらしい。

また、インターネットに接続しているコンピューターの中を覗いて、パスワードやクレジットカード関係の情報などを盗みだす犯罪もおこっているらしい。

その手のニュースを耳にするようになってから、私のコンピューターにも外部からのアクセスが来るようになった。

平日の数分間のアクセスではまずそのようなことはない(あくまでも確率的に少ないということ)が、週末とかにある程度まとまった時間連続してアクセスをしているとその手の形跡が認められる。

幸いにも、私はWin98環境におけるモデムの共有を目的としてプロキシサーバーを入れており、指定ユーザー以外のアクセスを拒否する設定にしてあったため、プロキシサーバーの残したログを見て、そういうことがあったと知ることができた。

このようなことをしていない人は、知らず知らずのうちにカモになりそうなコンピューターとしてどこかにリストアップされているかもしれない。

つまり、何も設定していないコンピューターは、ある程度の知識を持つ人にとっては覗き放題ということらしいのである。

と、まずは脅かしておこう(笑)。

自分の使っているコンピューターがいかにセキュリティが甘いかを調べるのに、

Shields

UP! -- Internet Connection Security Analysisに行ってみよう。

いきなり自分のコンピューターの名前が表示されたりする。

2種類のテストがあるので、それぞれを試してみると、いかにセキュリティが甘いかがわかると思う。

そのような外部からの不正アクセスを防ぐのがファイヤーウォールソフトである。

もちろん内部からの(ウィルス等による)意図しないアクセスなどを防ぐこともできる。

ルーターやプロキシソフトなどもファイヤーウォール機能を持っていたりするので、それらと併用することでより安全となるだろう。

私が使ってみて、よくわからなかった部分などを中心に説明をするので、この手のソフトを使いたいと思っていても、英語だし具体的な設定方法がよくわからないという理由で導入していなかった人の参考になればいいと思う。

私の使った Zone Lab から出ている Zone Alarm(以下ZA)と、Tiny

Software から出ている Tiny Personal FireWall(以下TPF)に関して説明をしてみる。

どちらも個人で使う場合にはフリーウェアであり、表示などに関しては日本語のパッチも出ている。

入手に関しては、リンクのページのセキュリティからたどっていける。

インストール方法や基本的な使い方はFirewallと森で遊ぼうに詳しく書いてあるのでこちらを参考にしてほしい。

常時接続の人で、まだファイヤーウォールを使っていない人は、これを読んだらすぐにファイヤーウォールを設定しよう。

TPFに関する補足 2002/03/31

久しぶりにTPFの情報を探していたら、TINY Software社はKerio Technology社にTFPを譲渡したらしい。

確かにKerio社のホームページにいくと、Kerio Personal Firewall(以下KPF)というのが置いてある。

多少異なるところがあるが、中身は丸々TPFで、ルールの設定ファイルもそのまま使える。

ただし、初期設定のルールはTPFよりいろいろと用意されているので、こちらを使ったほうがいいと思う。

とは言っても、上記の理由から今後はKPFを使うことになると思うが。

語呂自体はTPFの方がいいと思うのだが。

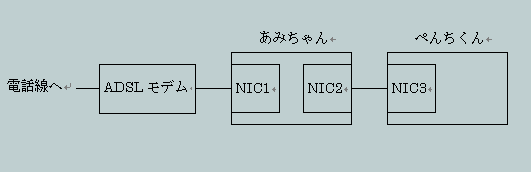

私の接続環境

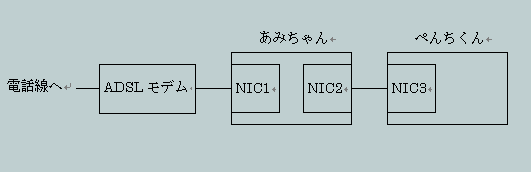

私の接続環境は下のとおりである。

別にファイヤーウォールの設定の説明をするのに接続環境の説明をする必要は、本来であればないのだけど、具体例として設定の中にこの手の情報が出てくるため、面倒だけど(笑)説明をしておく。

ノートパソコンのあみちゃんにNIC(LANカード)を2枚差し、片方はADSLモデム専用に、もう片方はLAN専用に使っている。

ちなみにあみちゃんのスペックはMMX/166、メモリ96MB、HDD6GBという貧弱な物。

あみちゃんのNICは一枚だけでも使えるようだが、インターネット接続用と内部のLAN用は分けたほうがいいらしいので、使わなくなったLANカードを再利用することにした。

NIC1は10BASEのやつ。

フレッツADSLの転送速度は最大でも1.5Mbpsなので、10BASEでも充分と思える。

また、NIC1が使うプロトコルは PPPoE なのだが、NTTの標準の接続ツールはなんとも使いにくかったので、フリーウェアである

RASPPPOE

を使用している。

RASPPPOEは、通常のダイヤルアップネットワークと同じように使えるので、使い勝手がいい。

これも、インストール方法等は本題から外れるうえに探せば見つかるので、説明は簡単にすませておく。

一応Win98での説明なので、他のOSの人は自分で調べてくださいまし。

TCP/IPにてLANが構築できる環境となっていること、フレッツ接続ツールがアンインストールされていることが前提。

まず、ダウンロードしたファイルを適当なフォルダに解凍する。

ネットワークのプロパティでコンポーネントの追加のボタンを押し、プロトコルの追加を行う。

プロトコルは「ディスク使用」で先程のフォルダを指定してRASPPPOEを選ぶ。

複数のNICを使用している場合、LAN用のNICにもこのプロトコルが追加されるので、そっちのほうのPPPOEは削除する。

また、ADSL用のNICのTCP/IPは削除する。

NICが1枚の場合、1枚のNICでPPPoEとTCP/IPを使うことになるので、TCP/IPを削除する必要はない。

多分ここで再起動がかかるはず。

次に「ファイル名を指定して実行」からRASPPPOE.EXEを実行すると、設定用のダイアログがでるので、上の方と下の方のボタンを順番にクリックすると、いわゆる「新しい接続」と、デスクトップにそれのショートカットが作成される。

ダイヤルアップネットワークの「新しい接続」で作っても全く問題はない。

あとはプロパティを開き、各自適当に設定を行えばよい。

うーむ、なんて簡単なんだ(笑)。

また、あみちゃんにはプロキシソフトが組み込んであり、ぺんちくんはそれを通じてインターネットにアクセスをしている。

あみちゃん経由では速度が出ないことがわかったので、後日あみちゃんとぺんちくんの設定を入れ変えた。

貧弱なマシン(MMX/166MHzとか(笑))を使っていて速度が出ないと悩んでいる人は、速いのに替える必要があるかも。

ぺんちくん(PentiumIII/600MHz)では人並みの速度が出ている。

NIC2とNIC3は100BASEのやつで、NIC2のIPアドレスが192.168.3.100、NIC3のが192.168.3.1となっている。

NIC1はTCP/IPのプロトコルがないのでIPアドレスの指定はない。

また、プロキシソフトのHTTPプロキシのポートは8080としてあるので、ぺんちくんのブラウザは192.168.3.100のポート8080を使ってインターネットに接続するように設定してある。

あみちゃんのブラウザも、同じく自分自身のプロキシを通じてインターネットに接続するようになっている。

つまり、直接インターネットに接続しているのはプロキシソフトであり、プロキシソフトは通常通りポート80を使っている。

当然プロキシソフトの設定も既にされている必要がある。

ルーターを使えばプロキシソフトを使う必要もないのだが、私の使っているプロキシソフトはフリーウェアなので導入にかかった費用は通信費と手間だけであり、ルーターを買うよりも大幅に安上がりとなっている。

以上が私の接続環境である。

Zone Alarm (Ver.2.6.88) の場合

ZA は設定も簡単でセキュリティもちゃんとしてくれるようなので、面倒なことが嫌いな人にお奨めである。

基本的にはアプリケーションソフト単位で接続の許可/不許可の指定を行い、実際のセキュリティ機能はZA内部のプログラムが適当にやってくれる。

外部or内部からのアクセスについても、下のような感じの確認のメッセージが出るので、難しいことを考えずにYesかNoを選んでいくだけである。

つまり、考えこむような難しい設定をするところはほとんど無いのである。

あちこちの説明で書かれているとおり、ZAをインストールして、インターネットにアクセスするためのソフト(ブラウザですな)を起動すると、上のようなメッセージが出る。

ここで、Do you から始まる文章をよく読み、外部からのアクセスなのか、内部からのアクセスなのかを確認する。

この場合は「ネットスケープというアプリケーションがローカルネットワークにアクセスするのを許可しますか?」という意味である。

Destinationを見ると、192.168.3.100のポート8080となっている。

つまり、プロキシソフトを通じてアクセスしようとしているので、文句なしにYesなのだが、そのままYesを選ぶと毎回ネットスケープを起動するたびに聞いてきてうっとおしいので、左下のチェックボックスにチェックを入れてYesを選ぶと、次からは自動的にYesが選択されたものとして処理をするようになる。

見知らぬアプリケーションなどから意図しないアクセスがあった場合は、チェックマークをつけてNoを選べば二度とそのプログラムは外部にアクセスにいけなくなる。

どこかのメーカーのドライバが、勝手にユーザー情報を自分の会社に転送しようとするのを防ぐのにも使えるわけだ。

外部からのアクセスがあったときも、似たようなメッセージが出る。

その場合は、相手がどこのどいつかを知る必要がある。

IPアドレスだけじゃよくわからないので More Info をクリックするとブラウザに詳細情報が表示され、その中のWhoisをクリックするとIPアドレスに対応したURLを表示してくれる。

もちろん私のとこの「リンク」の「検索」の「ドメイン検索」からもIPの検索はできる。

そのURLが自分の知っているものであれば許可すればいいし、見たことも聞いたこともないところだったら不正アクセスの可能性があるので許可しなければいい。

ほとんどの場合、こちらが何かの操作をしたときにこの表示が出たときは、それは必要なものである可能性が高く、何もしないのにいきなり出た場合は疑ってみる必要がある。

More Infoの機能は、インターネットに接続できる環境が整ってないと使えないので注意。

ほとんどの人は、既にインターネットに接続できる状態になってからこの手のソフトを導入するだろうから、まず問題はないと思うが。

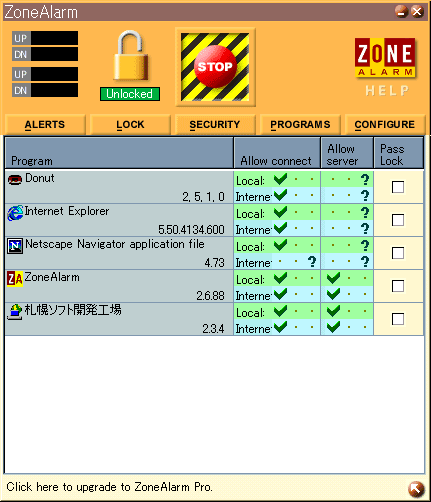

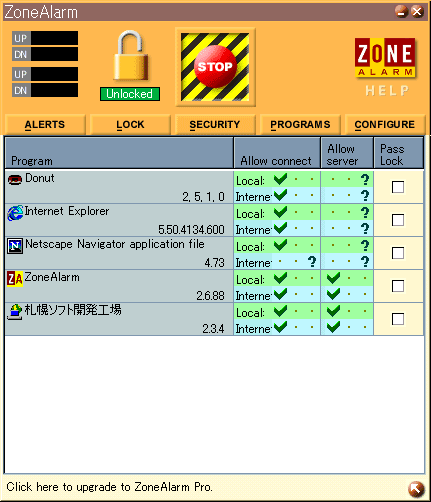

ある程度アプリケーションの登録が済むと、PROGRAMタブをクリックすることで上のような表示が出る。

Donutというのはフリーのブラウザである。

IEもNNもブラウザなので、この3つは同じ設定になるべきである。

今回のアプリケーションの登録では、ネットスケープは内部のLANからプロキシを通じてインターネットにアクセスしようとしていたのでInternetのチェックがついていない。

プロキシを使わずに直接インターネットにアクセスできるようにするためには、DonutやIEと同じようにInternetにもチェックを付ける必要がある。

しかし、プロキシを使わないでアクセスしようとすると、同じように聞いてくるのでそのときにYesをクリックしておけばそれで済む話でもある。

ZoneAlarmはAllow serverにもチェックがついている。

札幌ソフト開発工場というのは、プロキシサーバーソフトのことである。

本当のソフトの名前は Black Jumbo Dog である。

これもAllow serverにチェックを入れる必要がある。

右側のチェックボックスは、ZAがロック状態(インターネットとのアクセスを拒絶している状態)であってもアクセスを許可させたい場合にチェックを入れておくというものである。

いったんロック状態に入ってしまった場合、ロックを解除するためにはLOCKのタブをクリックしてからロック解除を行わないといけないので、手間としては結構面倒である。

わざわざロックの設定をするくらいなら、接続を切ってしまえばいいと私は思うのだが。

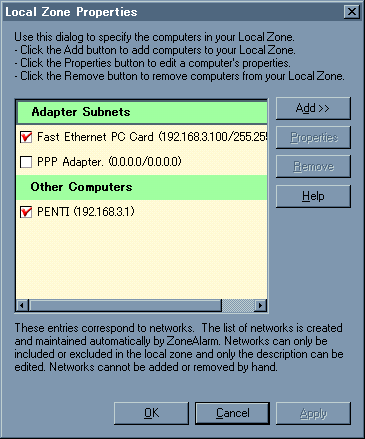

さて、これで安心してインターネットにアクセスできるようになっているはずなのだが、LANでつながっているぺんちくんからのアクセスができない。

LANを介してのファイルのやり取りさえできない。

これがこの説明の一番の山場であろう(笑)。

何しろこの設定を見つけるのにしばらく悩んだのだから。

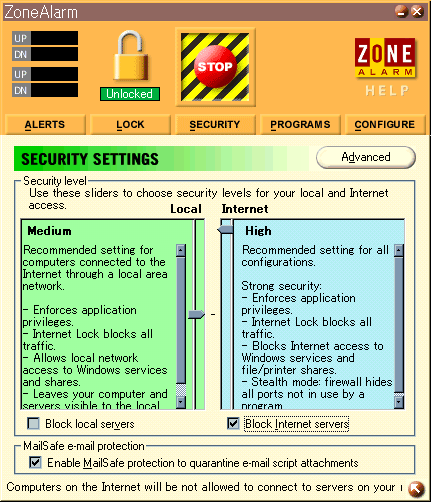

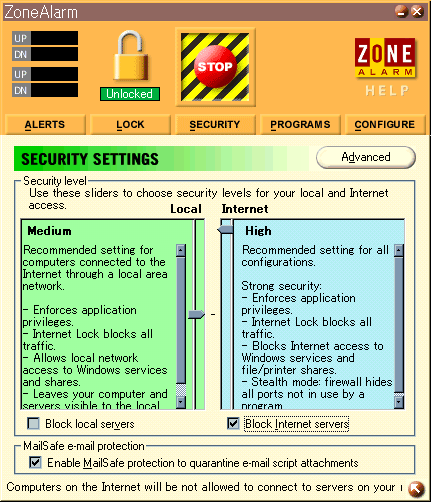

SECURITYタブをクリックすると、下のような表示になる。

ここで、右上のほうにあるAdvancedのボタンをクリックする。

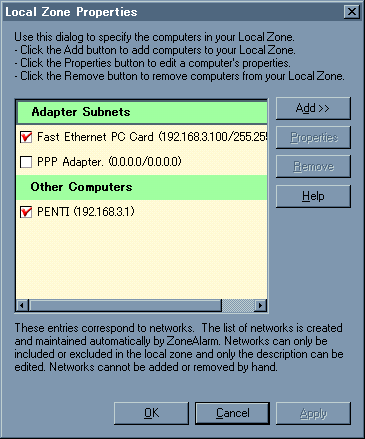

Advancedというくらいだから、どんなに難しい設定が待ち構えているのかと思いきや、下のようなごく簡単なダイアログが出るだけである。

ZAは結構おちゃめである。

ここで、Other Computersの下に表示されているぺんちくんのチェックボックスにチェックを入れてあげればよい。

これで、ぺんち君とあみちゃんが今まで通りLANでファイルのやりとりができるようになる。

もう一点、使っていて困ったことがある。

FTPソフトでファイルの転送ができないのである。

これではホームページの更新ができないではないか。

ホームページをアップロードするたびにZAを終了させないといけないというのはかなり不便。

さらに、いったん終了させてから再びZAを起動すると、内部から外部へのアクセスをすべてブロックしてくれるという変な動作をしたりする。

これじゃぁインターネットにアクセスできないじゃないか。

おちゃめ過ぎるにもほどがある。

こうなってしまうと再起動しかない。

不便である。

が、いろいろいじっているうちに、SECURITYのページの右下にある Block

Internet servers のチェックをはずすことでFTPでの転送も問題なくできることがわかった。

つまり、FTPでファイル転送ををするときだけここのチェックを操作すればいいのである。

やればできるじゃないか>ZA

このように、ZAは特に設定というほどの設定もなく、非常に簡単に使える。

Tiny Personal Fire Wall (Ver.2.0.14) の場合

TPF はアプリケーションやプロトコルの種類、IPアドレスやポート番号、入出力方向からその使用内容にいたるまで、すべてユーザーが理解したうえで設定をしないと本来の機能を発揮できない。

現に、適当に設定を行なっていったら「あんたのポートはワイドオープンになっているぜ」などとセキュリティチェックのページに指摘されてしまった。

さらには自作のプログラムがどこかにアクセスしようとしているなどという意味のわからないメッセージも出た。

インターネットに接続するような高度なプログラムは組めないのに、である。

このように、どのアプリがどのIPアドレスからどのIPアドレスに対して、どのプロトコルでどのポートを使用するのを許可/拒否するかというのを適切に決めるのがルールの設定となるわけだ。

ZAはこの辺はほとんどソフト任せで済んでいる。

一方、細かい設定ができるということは、どのようなルールで不正アクセスをブロックしているのかがよくわかるので勉強にもなるし、なによりも「自分の好きなようにできる」というのが趣味に合っている。

しかし、その設定の方法がわからないと、先程のようにファイヤーウォールとして全く役にたたなくなるので、私が経験的に得た方法を説明したいと思う。

つまり、嘘かもしれないので、まゆにつばをつけて読み、せいぜい参考程度にとどめたほうが無難と思える。

それでも何もないよりはましだろうし。

間違いを見つけた人はこっそりと教えてほしい(笑)。

ちなみにこのあとに出てくる設定例は、ルールを集めている途中でこの説明を作るために無理やりまとめた物なので、かなり怪しい部分があるし、既に削除したルールもある。

当然追加したルールもある。

そんなわけで、これは未完成の設定であることを充分理解してほしい。

あくまで 基本的なことがわかっていないやつがそれっぽく設定する方法

である。

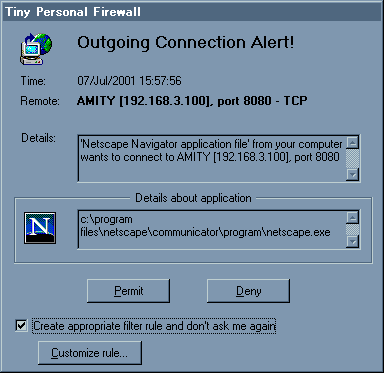

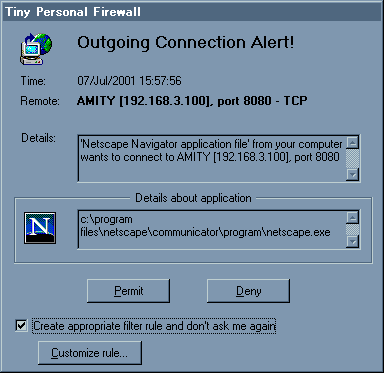

ZAと同様、とりあえずネットスケープを起動してみる。

すると下のようなダイアログが出てくる。

TPFは自動的にIPに対応したURLを表示してくれる(当然インターネットにアクセスして)のが便利である。

TPFは自動的にIPに対応したURLを表示してくれる(当然インターネットにアクセスして)のが便利である。

この場合は、ネットスケープがローカルの192.168.3.100(ちゃんとAMITYと表示されている)のポート8080を使ってアクセスしようとしているとの表示である。

ZA同様一時的に許可(Permit)/不許可(Deny)を行うのもいいが、左下のチェックを入れることでフィルタールールを作成することができる。

というよりも、通常使うソフトであれば作成しておかないと不便である。

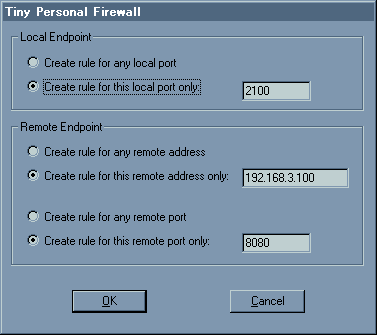

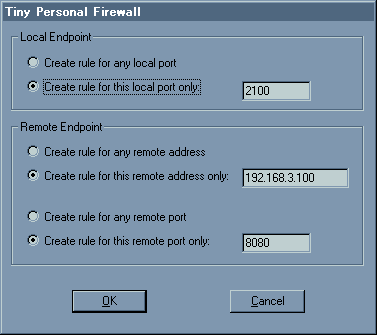

そして、Customize rule ボタンをクリックして下のダイアログを開く。

デフォルトでは、すべて上側の項目を選択しているが、そのままOK→Permitとしてしまうとセキュリティのかけらもない設定が山ほどできてしまうので、何をどう設定していいのかの知識のない私としては、すべて下のほうを選ぶ。

デフォルトでは、すべて上側の項目を選択しているが、そのままOK→Permitとしてしまうとセキュリティのかけらもない設定が山ほどできてしまうので、何をどう設定していいのかの知識のない私としては、すべて下のほうを選ぶ。

ポートは固定、相手側のIPアドレスも固定、相手側のポートも固定とするのである。

今回のようにネットスケープは192.168.3.100:8080しか使わないとわかっているものであればこれで問題はない。

ただし、ローカルポートに関しては固定でいいのかは不明なのである。

で、しばらくは不便だがこの調子でアクセスを繰り返すと、同じようなルールのデータがたまってくる。

そこで、ある程度経ったら Configuration の画面を出し、共通項目を見つけだしてまとめていくのである。

整理をしやすいように、同じ項目が集まるように並べ替えておくとよい。

ルールの編集は、ルールを選択してダブルクリックかEditボタンのクリックでできる。

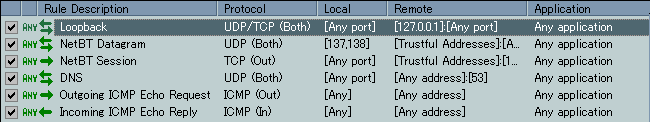

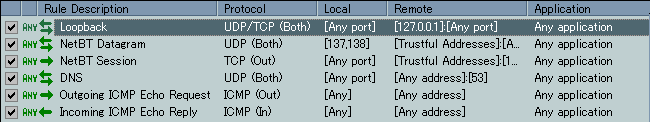

まずはICMP関連。

1〜6

上から6番目(ICMP Echo Reply)までは、デフォルトで組み込まれてくる物なのでそのままにしておく。

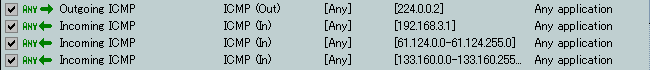

7〜10

7番目の224.0.0.2というのは、ドメイン検索で調べてみると Internet Assigned

Numbers Authority となっているので、IPアドレス発行の親玉なんだろうと推測。

ついでに、ここは224.0.0.0-239.255.255.255までのアドレスを保有しているようなので、IPアドレスの設定をこの範囲に合わせたほうがいいかもしれない。

けど、このままでも今のところ不都合は出ていないようなので、そのままにしているが、よくわからない場合は、不都合があるまではやたらと範囲を広げないほうが安全だろう。

8番目の192.168.3.1からのICMPは、相手がぺんちくんだとわかっているので全面的に信頼していいが、どの道アドレスは一つだけなので、設定を変える必要はない。

9番目のものは、もともとは 61.124.196.29 とかのIPアドレスの左2項目が

61.124 のものがたくさんあったもの。

ドメイン検索で調べると、Infowebとなっている。

つまり、@niftyの事で、毎回アクセスするたびに右2項目の数字が適当に割り振られることになる。

したがって、ここはドメイン検索の結果からInfowebの保有している 61.124.0.0〜61.124.255.0

のすべてを指定する。

この結果、今まで複数存在していた 61.124 で始まる同じ種類のものがすべて統合できたことになるので、いらなくなったものは削除する。

10番目はもともとは 133.160.224.3 であったのだが、ドメイン検索によると

133.160.0.0 となっている。

相手は富士通のFNETなので、@niftyがらみだろう。

多分、ある程度の幅のIPアドレスをもっているものと推測できるので、相手を信用して

0.0〜255.255 までの幅で指定しておく。

相手は信用できても自分の勘違いは信用できないのが問題ではあるが。

追加情報

いろいろな情報が入ってくるに従い、このICMPはデフォルトで設定されているもの以外は「受信はすべて拒否、送信は許可」が基本らしい。

もちろんLAN内部のものは許可しても問題は無いはず。

けど、毎回接続と同時にプロバイダからICMPが送られてくるので、ひょっとしたら必要なのかもしれない。

不安だったら「すべて拒否」に設定して様子を見たほうがいいかもしれない。

ICMPに限らず、UDPやTCP/IPなども基本は「受信はすべて拒否、送信は許可」ということらしい。

とりあえず、ソフトが通信を行なおうとした時に出る確認のダイアログで、わかっているソフトのOutgoingならば、左下のチェックを入れてそのままParmitをクリックするだけですべてのアドレスすべてのポートに対して許可となる。

Incommingは要注意である。

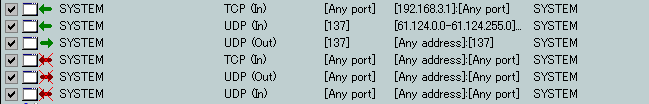

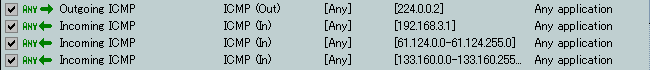

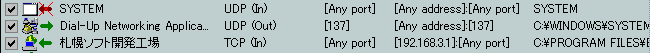

次はSYSTEM関連。

これは、名前からしてコンピューターのシステムに密着していそうである。

実はこの辺が最もセキュリティに関係していそうなのだが、私にとっていっそうよくわからない部分でもある。

11〜16

11番目は、相手がぺんちくんなのでIPアドレスは一つだけの指定とし、すべてのポートを許可している。

12番目も、既に相手は判明しているのでIPアドレスはわかっている範囲を指定し、ポートはいつも同じ137を使っているようなので、137に固定する。

13番目のUDP(Out)は使っているポートは137で固定なのだが、相手は不特定多数のようなので、IPアドレスはすべてのアドレスを指定した。

が、システム関係で「すべてのアドレス」というのはなんとなく不安なので、相手をちゃんと調べて必要な範囲のみ許可するようにしたほうがいい。

ちなみに、このルールは数日後に別のルールに置き替えられ、不要になったため削除されてしまった(笑)。

そして、14〜16番目のやつだが、UDPとTCPのすべてのアドレスを拒否するように設定してある。

TCPのOutだけは設定が入っていないが。

こうしておくことで、上記の設定のどれにもあてはまらない物が存在した場合はブロックしてくれることになる。

これを指定しないと、そのたびに毎回ダイアログが開くので、結構うっとおしい。

しかしながら、この設定には注意が必要である。

この設定をすると、実は必要だったはずのアクセスも禁止してしまう可能性があるので、チェックをはずしてこの設定を無効にした状態でしばらく運用を続け、本当に意図しないお客さんがノックして来るだけの状態になったら初めて有効にしたほうがいいだろう。

また、このすべて拒否のルールに関しては、ログを取るように設定しておき、時々ログを確認することで「実は拒否しなくていいものを拒否していた」のを見つけることができる。

時々ISPのサーバ(といっていいのかな?)のほうから接続確認要求が来ることがあるらしいとどこかで聞いたことがある。

接続したままでアクセスを行わないでいた場合に、そう言うのをブロックして返事を出さないでいると、いきなり切断される可能性もあるわけだ。

そういうめったにない現象というのは、長いあいだ使っていないと発生しないのである。

少なくとも2〜3週間はこのルールは使わないほうがいいと思える。

また、この「すべて拒否」というルールは、同じグループのルールの一番うしろにおいておかないといけないようだ。

上のほうにあると、正当なルールとの比較に行く前に「拒否」に分類されてしまうようだ。

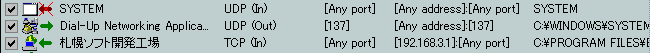

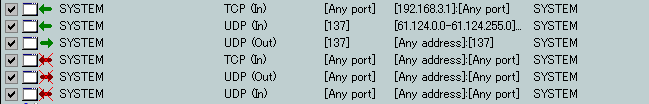

16〜18

17番目の Dial-Up Networking だが、ポートは137固定だが、IPアドレスは一貫性のない複数のアドレスとなっていたため、横着をしてすべてのアドレスにしてある。

記録されていたIPアドレスからドメイン検索を行うと、特定の範囲となっているので、それに指定しなおしたほうがよいと思える。

一貫性がないと見えたのは、接続するISP毎に使用するIPアドレスが異なっていたためのようである。

私の場合、@niftyとNTTのFlets Squareに接続していたためにこうなったらしい。

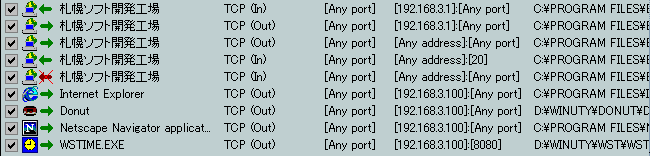

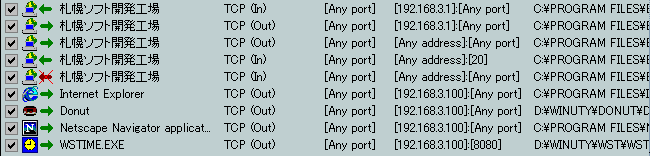

残りはアプリケーション毎の設定。

18〜26

札幌ソフト開発工場というのは、プロキシサーバーソフトのことである。

本当のソフトの名前は Black Jumbo Dog である。

18、19番目は相手がぺんちくんとわかっているので、IPアドレスは固定にしてすべてのポートを許可している。

20番目はプロキシソフトがインターネットに接続するための設定なので、相手は不特定多数、ポートもHTTPやPOP/SMTPサーバ、FTPやTELNETなどといろいろなポートを使うので、IPもポートもすべて許可にしてある。

本来ならばポートは使うものだけ許可したほうがよいのだが、こちらから送信する方向なので、多分問題はないと思う。

21番目はいったいどういうものなのかは私の知識ではわからないが、FTPでホームページのファイルをアップロードするときに、相手の20番ポートから何かを送ってきているようである。

ポート一覧のあるホームページで調べてみたところ、FTP DATA 用のポートらしい。

確かにこれを許可しておかないとFTPができない。

ただし、アップロード先が決まっている場合はIPアドレスも特定の範囲に決まっているはずなので、すべてのアドレスを許可するのではなく、必要な範囲のみを許可するように変更すべきである。

22番目はぺんちくんと先程のFTP以外のTCP/IPの入力アクセスをすべて禁止している。

このルールも、置く場所はプロキシソフトのTCP/IPの一番後ろにすること。

要は、「すべて禁止」のルールは、みんなまとめて一番後ろに並べておけばいいということである。

23番目以降のIE、Donut、NNはブラウザなのでプロキシソフトを通してインターネットにアクセスさせているため、プロキシソフトのあるコンピュータのIPアドレスとポート番号を指定する。

ポート番号は、ホームページ閲覧に使うHTTP用とメール送受信に使うPOPやSMTP、ファイル転送に使うFTP用など各種ポートを使うので、すべてのポートを許可している。

もちろん素性の知れているソフトなので問題はないと思える。

26番目のWSTIMEというのは、インターネットの基準時刻のサイトを利用してコンピューターの時計を合わせるソフトで、これもプロキシ経由でアクセスしている。

したがって、IPアドレスは固定、ポートもプロキシソフトに設定したHTTP用のポートのみを指定しておく。

追記 2002/03/25

最近は、Windowsをインストールしなおすたびに、ルールの整理の意味も含めて新たにルールを作りなおしているが、ブラウザ等のTCPのOUTはすべてのアドレスすべてのポートを許可している。

また、上記ではプロトコル個別にすべての入出力の禁止条件を設定していたが、ルールの最後に「すべての入力を禁止」と「すべての出力を禁止」のルールを設定することで対応している。

ただし、新しいソフトを導入するときや、LANを再構築する際、この入出力の禁止を一時的に解除しておかないと「なぜか通信できない」という羽目になるので注意が必要。

また、最近のバージョン(2.0.15辺り?)では、インストール時にLAN内のアクセスを許可する設定画面が出る。

通常はそのままOKで進めばいい。

あとから変更する場合は、ルール設定画面の上のタブをいろいろとクリックしてみると設定場所がわかると思う。

以上のような感じで、「ルールを収集する」「収集したルールの内容を解析する」「設定を見直す」という手順を踏むことで、特に知識のない私でもそれっぽくルール設定ができるみたいである。

設定を変更した場合、ちょっとした勘違いでセキュリティがなくなってしまう可能性があるので、必ずセキュリティのチェックを行うようにしたい。

また、ルールを設定するにあたって、わからない単語が出てきた場合、それを調べることで少しずつ知識がついてくる。

そう、インターネットというのはこの手の情報をさがすのに最適なのである。

最後に

非常に簡単にかついいかげんに説明をしたが、実際にやってみればわかると思う。

説明の文章のボリュームでわかると思うが、ZAは非常に簡単である。

できるかぎり楽をしたい場合はZAを、お仕着せの設定はいやだという人はTPFを使うとよいだろう。

私は後者の方らしい(笑)。

セキュリティチェックを行う場合、相手のサーバーからは不正アクセスを試して来るので、いくら相手がわかっているからといっても、それらをすべて拒否する方向に設定しておかないと全く意味がなくなるので注意が必要。

また、そのサーバーだけを拒否するルールを作っても意味がないので、その辺もちゃんと考えてチェックを行なってほしい。

私のページからも、セキュリティ関係やドメイン検索などのリンクを張ってあるので、それらを参考にして各自安全にインターネットを楽しんでほしい。

けど、ADSL導入に合わせてFireWallを使いはじめたというのに、全く不正アクセスが来ないというのはちょっとさみしい気もする。

不正アクセスが来て「導入しておいてよかったなぁ」と思えたほうが嬉しいような気がするのは私だけだろうか?。

後日談

先月(2,001/08)辺りからCodeRedというサーバーに寄生するウィルスが猛威をふるっているようで、やたら頻繁にポートをノックしに来ているようである。

5分も接続していればかなりの確率でいらっしゃるようなので、モデムによるダイヤルアップ接続でも油断はできないということが判明。

こいつの特徴はこちらのポート80を3回ほど連続してノックすること。

おかげでログのたまり方も3倍である。

いやぁ、ファイヤーウォールを導入しておいてよかった。

表紙へ